010-若依pro(ruoyi-vue-pro)的security 模块学习

config: 用来配置安全相关的权限等core: 一些安全的业务逻辑META-INF: 配置spring的自动import类学习流程org.springframework.boot.autoconfigure.AutoConfiguration.imports 知道自动导包的类cn.iocoder.yudao.framework.security.config.YudaoSecurityAuto

·

前言

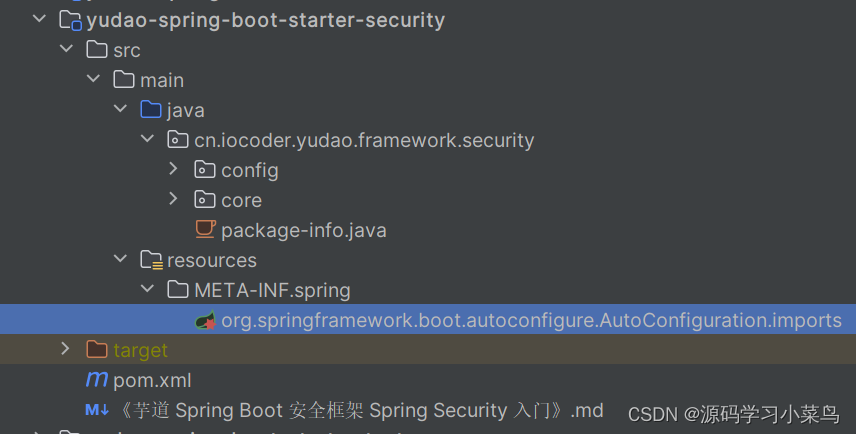

学习 ruoyi-vue-pro 的 yudao-framework / yudao-spring-boot-starter-security 模块

学习流程

- org.springframework.boot.autoconfigure.AutoConfiguration.imports 知道自动导包的类

- cn.iocoder.yudao.framework.security.config.YudaoSecurityAutoConfiguration 这个看注释, 知道有什么类被注入

- cn.iocoder.yudao.framework.security.config.YudaoWebSecurityConfigurerAdapter

- 核心是 filterChain 方法

- 方法 @PermitAll 注解, 如何配置url权限

- SecurityProperties 的配置文件, 如何配置url权限

- 子模块实现AuthorizeRequestsCustomizer的类, 如何配置url权限

- 增加 token filter

- 核心是 filterChain 方法

一、模块简介

config: 用来配置安全相关的权限等

core: 一些安全的业务逻辑

META-INF: 配置spring的自动import类

配置自动扫描导入

org.springframework.boot.autoconfigure.AutoConfiguration.imports

自动导入下面两个类

cn.iocoder.yudao.framework.security.config.YudaoSecurityAutoConfiguration

cn.iocoder.yudao.framework.security.config.YudaoWebSecurityConfigurerAdapter

YudaoSecurityAutoConfiguration

cn.iocoder.yudao.framework.security.config.YudaoSecurityAutoConfiguration

安全相关处理的Bean的注入

注入bean, 原来的注释很详细了

/**

* 注入 Bean

* Spring Security 自动配置类,主要用于相关组件的配置

*

* 注意,不能和 {@link YudaoWebSecurityConfigurerAdapter} 用一个,原因是会导致初始化报错。

* 参见 https://stackoverflow.com/questions/53847050/spring-boot-delegatebuilder-cannot-be-null-on-autowiring-authenticationmanager 文档。

*

* @author 芋道源码

*/

@AutoConfiguration

@EnableConfigurationProperties(SecurityProperties.class)

public class

YudaoSecurityAutoConfiguration {

@Resource

private SecurityProperties securityProperties;

/**

* 处理用户未登录拦截的切面的 Bean

*/

@Bean

public PreAuthenticatedAspect preAuthenticatedAspect() {

return new PreAuthenticatedAspect();

}

/**

* 认证失败处理类 Bean

*/

@Bean

public AuthenticationEntryPoint authenticationEntryPoint() {

return new AuthenticationEntryPointImpl();

}

/**

* 权限不够处理器 Bean

*/

@Bean

public AccessDeniedHandler accessDeniedHandler() {

return new AccessDeniedHandlerImpl();

}

/**

* Spring Security 加密器

* 考虑到安全性,这里采用 BCryptPasswordEncoder 加密器

*

* @see <a href="http://stackabuse.com/password-encoding-with-spring-security/">Password Encoding with Spring Security</a>

*/

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder(securityProperties.getPasswordEncoderLength());

}

/**

* Token 认证过滤器 Bean

*/

@Bean

public TokenAuthenticationFilter authenticationTokenFilter(GlobalExceptionHandler globalExceptionHandler,

OAuth2TokenApi oauth2TokenApi) {

return new TokenAuthenticationFilter(securityProperties, globalExceptionHandler, oauth2TokenApi);

}

@Bean("ss") // 使用 Spring Security 的缩写,方便使用

public SecurityFrameworkService securityFrameworkService(PermissionApi permissionApi) {

return new SecurityFrameworkServiceImpl(permissionApi);

}

/**

* 声明调用 {@link SecurityContextHolder#setStrategyName(String)} 方法,

* 设置使用 {@link TransmittableThreadLocalSecurityContextHolderStrategy} 作为 Security 的上下文策略

*/

@Bean

public MethodInvokingFactoryBean securityContextHolderMethodInvokingFactoryBean() {

MethodInvokingFactoryBean methodInvokingFactoryBean = new MethodInvokingFactoryBean();

methodInvokingFactoryBean.setTargetClass(SecurityContextHolder.class);

methodInvokingFactoryBean.setTargetMethod("setStrategyName");

methodInvokingFactoryBean.setArguments(TransmittableThreadLocalSecurityContextHolderStrategy.class.getName());

return methodInvokingFactoryBean;

}

YudaoWebSecurityConfigurerAdapter

cn.iocoder.yudao.framework.security.config.YudaoWebSecurityConfigurerAdapter

配置准入规则

自定义 SecurityFilterChain

@Bean

protected SecurityFilterChain filterChain(HttpSecurity httpSecurity) throws Exception {

// 登出

httpSecurity

// 开启跨域

.cors().and()

// CSRF 禁用,因为不使用 Session

.csrf().disable()

// 基于 token 机制,所以不需要 Session

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS).and()

.headers().frameOptions().disable().and()

// 一堆自定义的 Spring Security 处理器

.exceptionHandling().authenticationEntryPoint(authenticationEntryPoint)

.accessDeniedHandler(accessDeniedHandler);

// 登录、登录暂时不使用 Spring Security 的拓展点,主要考虑一方面拓展多用户、多种登录方式相对复杂,一方面用户的学习成本较高

// 获得 @PermitAll 带来的 URL 列表,免登录

Multimap<HttpMethod, String> permitAllUrls = getPermitAllUrlsFromAnnotations();

// 设置每个请求的权限

httpSecurity

// ①:全局共享规则

.authorizeRequests()

// 1.1 静态资源,可匿名访问

.antMatchers(HttpMethod.GET, "/*.html", "/**/*.html", "/**/*.css", "/**/*.js").permitAll()

// 1.2 设置 @PermitAll 无需认证

.antMatchers(HttpMethod.GET, permitAllUrls.get(HttpMethod.GET).toArray(new String[0])).permitAll()

.antMatchers(HttpMethod.POST, permitAllUrls.get(HttpMethod.POST).toArray(new String[0])).permitAll()

.antMatchers(HttpMethod.PUT, permitAllUrls.get(HttpMethod.PUT).toArray(new String[0])).permitAll()

.antMatchers(HttpMethod.DELETE, permitAllUrls.get(HttpMethod.DELETE).toArray(new String[0])).permitAll()

// 1.3 基于 yudao.security.permit-all-urls 无需认证

.antMatchers(securityProperties.getPermitAllUrls().toArray(new String[0])).permitAll()

// 1.4 设置 App API 无需认证

.antMatchers(buildAppApi("/**")).permitAll()

// 1.5 验证码captcha 允许匿名访问

.antMatchers("/captcha/get", "/captcha/check").permitAll()

// 1.6 webSocket 允许匿名访问

.antMatchers("/websocket/message").permitAll()

// ②:每个项目的自定义规则

.and().authorizeRequests(registry -> // 下面,循环设置自定义规则

authorizeRequestsCustomizers.forEach(customizer -> customizer.customize(registry)))

// ③:兜底规则,必须认证

.authorizeRequests()

.anyRequest().authenticated()

;

// 添加 Token Filter

httpSecurity.addFilterBefore(authenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

return httpSecurity.build();

}

总结

更多推荐

已为社区贡献14条内容

已为社区贡献14条内容

所有评论(0)