若依系统恰分攻略

利用起来不难,难的是信息收集,如何收集到更多的资产申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。免费领取安全学习资料包!渗透工具技术文档、书籍面试题帮助你在面试中脱颖而出视频基础到进阶环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等应急响应笔记学习路线。

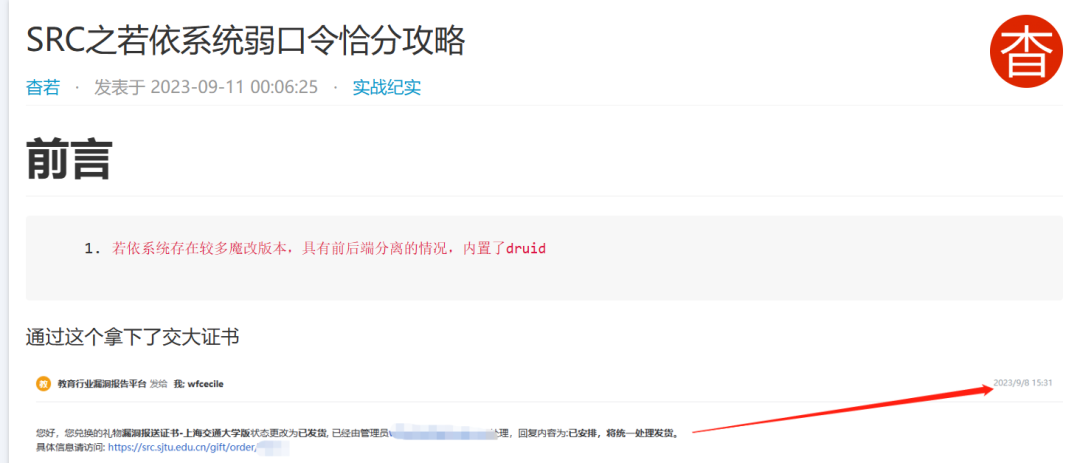

前言

之前介绍了若依系统的druid弱口令,接下来介绍若依系统的其他上分攻略

如果单纯的druid弱口令,那么只是低危,配合其他的可以升级危害。

若依系统的信息收集

具体内容,请看前文,这里不做过多介绍

https://bbs.zkaq.cn/t/31119.html

任意用户注册(较少见)

通常我们遇到的ruoyi系统如下

注意URL为

https://xxxxx.edu.cn/login?redirect=%2Findex

也可能遇到其他二改系统的路径为

https://xxxxx.edu.cn/{任意内容}/login?redirect=%2Findex

大部分使用ruoyi框架的人都会忽略掉前端的注册界面(后端可能删了)

因此我们拼接/register

这个时候我们注册账户,如果后端未关闭的话,可以注册成功

注册失败大致如下

下面是某交的成功案例

Druid登录后利用

在我们无法登录若依的时候,如果我们获取到了druid连接池,我们可以尝试扩大危害

首先如何发现druid请看前文

https://bbs.zkaq.cn/t/31119.html

进入druid后我们重点关注的是/druid/weburi.html与/druid/websession.html

Druid到获取未授权路由

在这我们可以获得创建了连接池的URI

在这里面如果开发在开发的时候没做权限校验,我们可以获得未授权的API接口

在这里就放个案例,进去之后发现了一个接口

通过拼接发现了未授权接口

Druid到敏感信息泄露

有时候可能会在路径中翻到上传的文件(如PDF后缀)

访问的话,会发现泄露了大量的敏感信息

Druid到登录系统

在/druid/websession.html路径下,我们有时候可以看到已经连接的SESSIONID

我们切到登录处在登录的同时替换掉SESSIONID有可能可以登录系统

这里不进行赘述

Swagger-ui泄露

除了Druid之外,其实和Swagger组件是一起的

同理也存在自定义路径的可能性需要收集,如果Swagger组件没修改的话,查看的效果和druid泄露的效果类似

这边提供部分路径(建议确定是否是自定义路径之后进行dirsearche扫描)

/swagger-ui/index.html

/prod-api/swagger-ui/index.html

/api/swagger-ui/index.html

总结

利用起来不难,难的是信息收集,如何收集到更多的资产

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)